Última modificação em (mês/dia/ano/horário): 05/04/00 23:44:36 |

| Verme agora também diz que

ama você

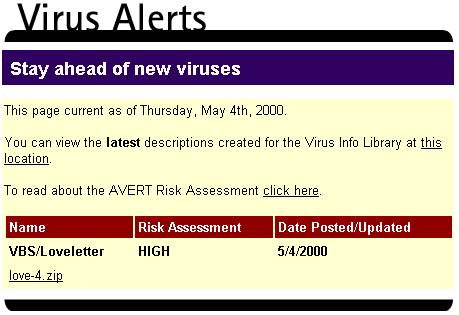

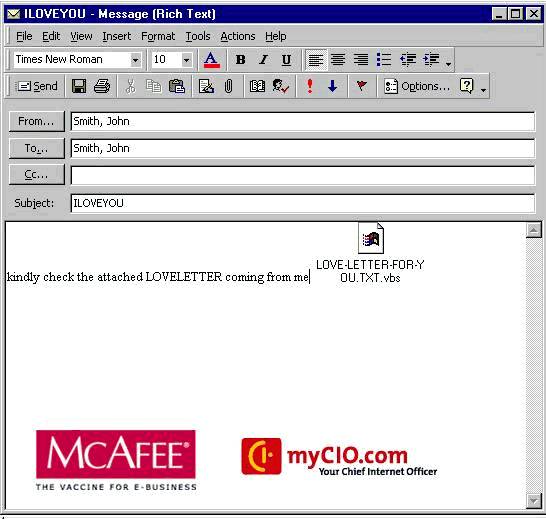

Se você receber uma mensagem de alguém contendo, no campo "Assunto/Subject" a frase "I Love You", nem abra a mensagem. A não ser que deseje ganhar um(a) namorado(a) que lhe dará um bocado de aborrecimentos. E instrua seu(s)/sua(s) namorado(a)(s) a não lhe remeterem mensagens por correio eletrônico com essa frase, para não dar confusão com o virus descoberto nesta semana, não por acaso denominado "Loveletter". Não abra as mensagens com esse assunto, pois os programas de e-mail geralmente são configurados para execução automática de scripts incluídos nos textos das mensagens, e se o antivírus de seu computador não estiver preparado para reconhecer o código do "I Love You", seu computador poderá ser afetado. Nos últimos dias, segundo informação da rede de notícias British Broadcasting Corp. (BBC), perto de 10% das empresas da Inglaterra já foram afetadas, bem como bancos de investimentos e firmas de relações públicas de outros países europeus e asiáticos. O Brasil também já está sendo afetado por esse verme.  "VBS/Loveletter Virus - É um verme VBS. Ele se renvia automaticamente para qualquer um em seu livro de endereços. Vem com o assunto "ILOVEYOU" e o vínculo "\LOVE-LETTER-FOR-YOU.TXT.vbs". Tem também a capacidade de baixar (download) um arquivo executável, que quando roda pode capturar senhas. Há um vínculo com uma descrição preliminar: http://vil.nai.com/villib/dispVirus.asp?virus_k=98617. É um verme Visual Basic Script (VPScript) com qualidades de vírus. Se o usuário roda o arquivo vinculado o verme roda usando o programa Windows Scripting Host, que normalmente não está presente no Windows 9x ou Windows NT, a menos que o Internet Explorer 5 esteja instalado. "Quando o verme roda pela primeira

vez, ele se copia nos seguintes lugares:

"Também adiciona as seguintes

chaves no Registro, de forma a rodar o vírus na inicialização

do sistema:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\

"O verme substitui os arquivos *.JPG, *.JPEG, *.MP3 e *.MP2 com cópias de si mesmo e adiciona a extensão .VBS ao nome original do arquivo. Assim, PICT.JPG deve ser substituído com PICT.JPG.VBS, e este arquivo conterá o vírus. "O verme também sobreescreve os arquivos *.VBS, *.VBE, *.JS, *.JSE, *.CSS, *.WSH, *.SCT e *.HTA com cópias de si mesmo e renomeia os arquivos para *.VBS. Ele cria um arquivo "LOVE-LETTER-FOR-YOU.HTM" que contém o verme e que será enviado para canais IRC se o cliente mIRC estiver instalado. Isso é obtido com o verme substituindo o arquivo SCRIPT.INI. "Depois de um curto retardo, o verme usa o Microsoft Outlook para enviar cópias de si mesmo para todas as entradas no livro de endereços. Essas mensagens terão o mesmo formato da mensagem original. "Este verme tem outro truque: copia da Internet (faz o download) e instala um arquivo executável chamado WIN-BUGSFIX.EXE. Este arquivo executável é um capturador de senhas que deve enviar por e-mail todas as senhas memorizadas para o endereço MAILME@SUPER.NET.PH. Para facilitar esse download, o verme aponta a página inicial do MS Internet Explorer para apontar para a página web contendo o "password stealing trojan" (cavalo-de-tróia capturador de senhas). O e-mail enviado por este programa é como este:

-------------copy of email sent-----------

RAS Passwords:...[victim password info]

"O arquivo trojan capturador de senhas é então instalado na seguinte chave do Registro, para rodar automaticamente na partida do sistema:HKEY_LOCAL_MACHINE\ Software\Microsoft\Windows\CurrentVersion\Run\WIN-BUGSFIX "Depois de ter rodado, o trojan se copia para WINDOWS\SYSTEM\WinFAT32.EXE e substitui a chave do Registro com HKEY_LOCAL_MACHINE\Software\Microsoft\ Windows\ CurrentVersion\Run\WinFAT32=WinFAT32.EXE", completa o informe da NAI.  |